Las carteras digitales como MetaMask, xDeFi o incluso Frame, son imprescindibles para interactuar con el mundo de las criptodivisas, especialmente las finanzas descentralizadas (DeFi). Pero estas extensiones del navegador también son muy susceptibles de ser pirateadas. A continuación le presentamos 7 prácticas recomendadas que, si no eliminan por completo este riesgo, le protegerán de la mejor manera posible contra el posible robo de sus activos.

Precauciones básicas para proteger su cartera de criptomonedas

Conectar su monedero digital a un monedero físico

Si usas monederos como MetaMask, tú eres el dueño de tus claves privadas, esto se llama monederos sin custodia. Esto tiene una gran ventaja y una gran desventaja:

- Ventaja: usted es el único responsable de sus criptomonedas;

- Desventaja: usted es el único responsable de sus criptomonedas.

Esta dosis de ironía pretende en realidad hacer pensar en todo lo que conlleva. Por supuesto, no tienes que responder ante nadie, y esa es una de las bellezas de nuestro ecosistema. Pero si comete el más mínimo error, no hay servicio de atención al cliente que lo compense.

El primer consejo, y el más importante, es utilizar un monedero físico junto con los monederos digitales. Pueden adquirirse desde unos 60 euros para los modelos más sencillos hasta varios cientos para los más sofisticados.

Cuando su capital de criptomoneda empiece a crecer, no descuide esta inversión. De hecho, hace tiempo que hemos vuelto a comprobar que los monederos que funcionan como extensiones del navegador no son del todo seguros.

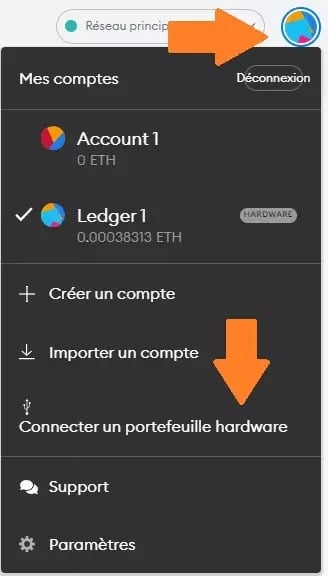

La mayoría de los monederos digitales ofrecen la función «Conectar monedero de hardware». Esto le permitirá utilizarlas con una llave Ledger o Trezor, por nombrar algunas.

Figura 1: Conexión de un monedero hardware a MetaMask

La fuerza de estas herramientas radica en el hecho de que incluso si alguien toma el control de su ordenador de forma remota, no podrá realizar transacciones. De hecho, será necesario realizar una validación física de esta transacción directamente desde el monedero hardware conectado.

Por supuesto, no debe guardar ninguna clave privada, frase o archivo de recuperación en su ordenador para ninguna dirección. Y eso incluye una cartera de hardware, tal comportamiento tendría tanto sentido como poner su tarjeta de crédito en su foto de perfil de Facebook.

Recuperar un enlace de plataforma de CoinGecko o CoinMarketCap

Cuando visite un protocolo por primera vez, elija acceder a él a través de CoinGecko o CoinMarketCap. Esto le dará definitivamente la dirección correcta en lugar de un enlace fraudulento encontrado a través de su motor de búsqueda. A menos que CoinGecko o CoinMarketCap hayan sido hackeados ellos mismos, pero eso es un asunto diferente…

A continuación, puede guardar este enlace en sus favoritos para utilizarlo en el futuro y/o utilizar la entrada automática en su barra de búsqueda para llegar a la dirección correcta.

Una variación de este método es utilizar el Twitter oficial del protocolo en cuestión. Asegúrate de que la cuenta tiene el logotipo de «verificado» para no caer en la trampa de un perfil falso.

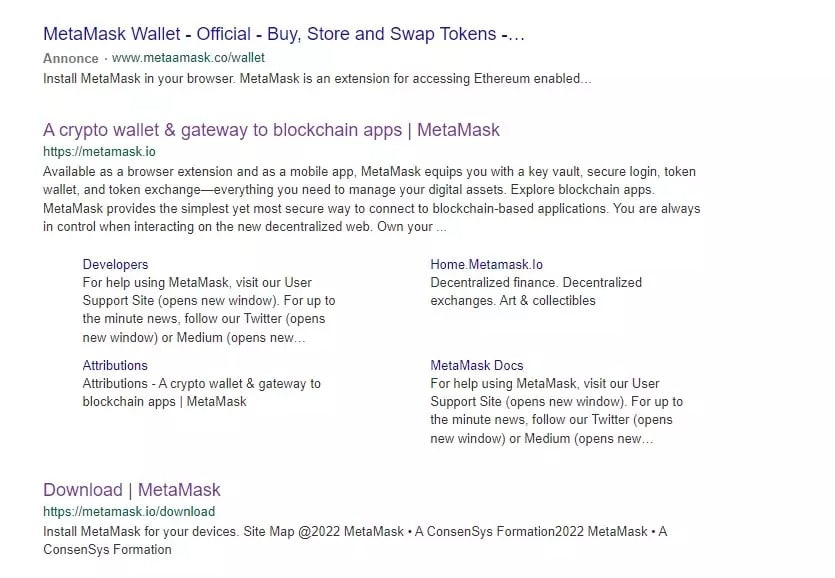

Esta última recomendación también es válida para los monederos de los navegadores, como se muestra en la siguiente ilustración. En efecto, el primer resultado de nuestra búsqueda «MetaMask Wallet» es un anuncio que redirige a un sitio falso de MetaMask, como indica la URL con una «A» de más y el dominio equivocado (.co en lugar de .io). Si introduces tu frase de recuperación en esta, puedes estar seguro de que te despedirás de tus criptomonedas.

Figura 2: Anuncio fraudulento en el primer resultado de búsqueda de MetaMask

La dirección real de MetaMask es metamask.io, no metamaask, ni .com, ni otras variantes. Lo mismo ocurre con xDeFi, Frame, Keplr o Phantom, por citar algunos, que suelen verse afectados en este tipo de burlas.

Búsqueda de intentos de phishing

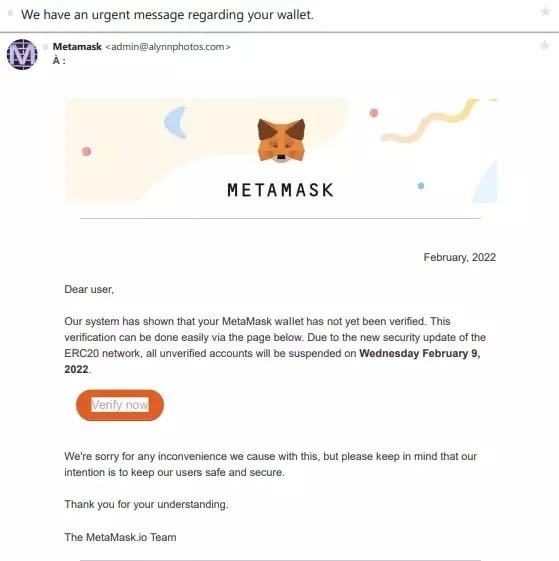

La mecánica aquí es simple: jugarán con tus emociones para atraparte. En este caso, a menudo se utiliza el miedo, como con este correo electrónico fraudulento que se hace pasar por un mensaje oficial de MetaMask

Figura 3: Intento de phishing con un pseudo-email de MetaMask

Según lo que está escrito, se supone que las acciones de seguridad se llevan a cabo. Sin embargo, si copias y pegas la dirección del botón, puedes ver que no apunta a la página oficial de MetaMask. El objetivo es, una vez más, robar claves privadas.

Asume que si realmente hay un fallo de seguridad, los equipos del proyecto no te enviarán correos electrónicos, se comunicarán directamente en sus redes sociales oficiales como Twitter.

Además, piénsalo bien, ¿cómo, fuera de KYC, podrían las aplicaciones descentralizadas tener tu dirección de correo electrónico en su base de datos cuando no es necesaria para utilizar sus servicios?

En una nota más general, pero siempre con el mismo espíritu, hay que estar especialmente atento a las redes sociales como Discord y aún más a Telegram. Los canales de proyectos falsos son numerosos y resulta muy fácil ser engañado al ser redirigido a una estafa

No toques las fichas de la nada

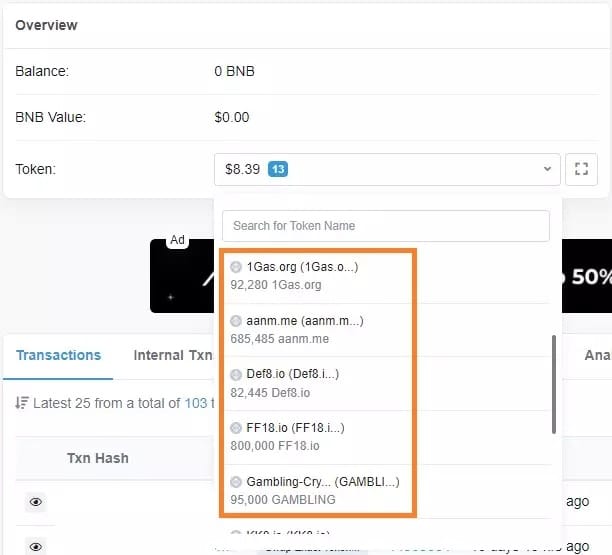

Cuando miramos nuestras direcciones en los navegadores de blockchain, todos tenemos tokens en nuestras carteras que no sabemos de dónde vienen.

Figura 4: Ejemplo de fichas de estafa en el BSC

La instrucción es simple: no lo toques. Estos tokens pueden tener o no un supuesto valor, pero a menudo todos tienen el mismo propósito: desviar tu cuenta.

En este tipo de estafa, personas malintencionadas envían al azar un token a múltiples direcciones con la esperanza de que alguien intente venderlo.

La futura víctima tratará entonces de cambiar el token en cuestión por un activo más convencional como ETH, por ejemplo. Esto se hará desde una central descentralizada o desde el «sitio del proyecto». En ambos casos, permitirá sin saberlo que un contrato inteligente vacíe su cuenta.

El token en cuestión puede incluso tener un nombre similar al de una criptodivisa más famosa con el fin de resultar confuso. Tenga en cuenta que si usted no es responsable de alguna manera de que una ficha llegue a su dirección, probablemente se trate de una estafa.

Para añadir a estas precauciones, evite manejar sus criptodivisas cuando no se encuentre en un estado emocional óptimo. Incluso los más experimentados de entre nosotros pueden caer en simples trampas debido a la fatiga, el estrés o la falta de atención. Veamos ahora algunas precauciones aún más avanzadas que le ayudarán a evitar el mayor número posible de riesgos.

Precauciones adicionales

Gestionar los permisos de su cartera

Cuando interactúas con un contrato inteligente, debes autorizarlo a gastar tus tokens. Para ilustrar esto, imagina que quieres añadir liquidez al pool de ETH-USDT en la bolsa descentralizada de tu elección. Tendrá que dar 3 permisos:

- Uno para su ETH;

- Uno para su USDT;

- Uno para el token LP resultante para hacerlo rendir.

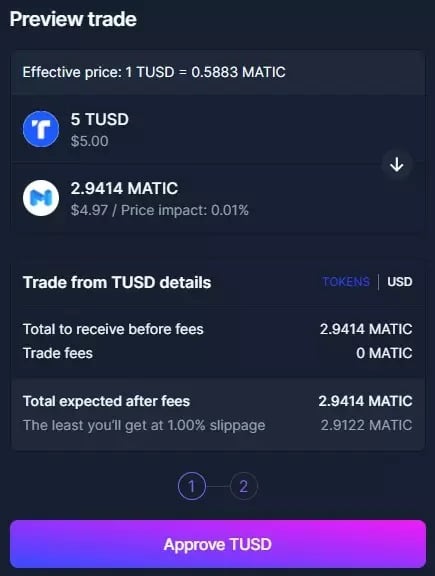

Estas aprobaciones suelen estar simbolizadas por el botón «Desbloquear» o «Aprobar», como en el ejemplo siguiente, en el que el TUSD debe ser desbloqueado antes de poder ser canjeado por MATIC:

Figura 5: Desbloqueo de TUSD en el equilibrador

En este ejemplo, al hacer clic en «Aprobar TUSD», el 99% de las personas se inscriben en autorizaciones ilimitadas.

El peligro de esta práctica surge si el protocolo es hackeado o tiene algún tipo de problema. Considera aquí que si le das a Balancer permiso ilimitado para gastar tus TUSD, un problema con el contrato inteligente en cuestión pone en riesgo TODOS los TUSD de tu cartera en la red donde reside.

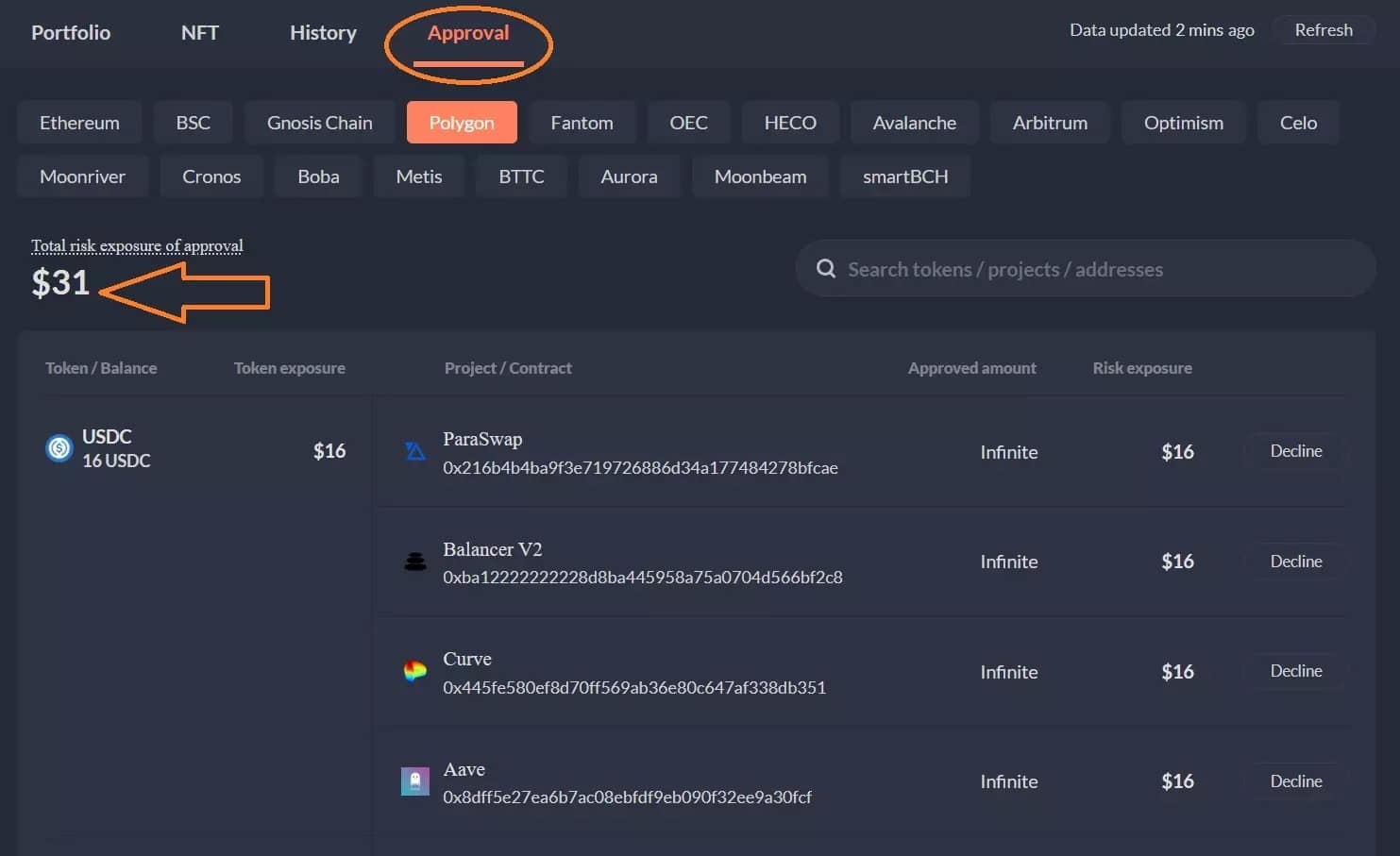

La siguiente captura de pantalla muestra una lista de todos los permisos otorgados por los activos en una dirección, así como la cantidad de tokens expuestos en la red de Polygon.

Figura 6: Permisos otorgados a los contratos inteligentes en la red Polygon

Los 31 dólares del ejemplo representan el valor total de la cartera expuesta a las autorizaciones. También puede ver que los 16 USDC de esta dirección tienen autorización activa en 4 protocolos diferentes.

Las autorizaciones en cuestión son infinitas, lo que significa que las consecuencias potenciales siguen siendo las mismas, independientemente de la cantidad que haya en la cuenta: todos los USDC de la dirección en la red Polygon están expuestos en caso de fallo de uno de los 4 contratos inteligentes. Así que si envías 1000 USDC en esta dirección, serán 1016 USDC que podrían ser robados si el contrato inteligente autorizado en Curve fuera hackeado.

Puede encontrar sus diferentes autorizaciones detalladas en las diferentes redes compatibles con la Máquina Virtual Ethereum (EVM) conectando su monedero al sitio web de DeBank y yendo a la pestaña «Autorización». Para eliminar una aprobación, debe hacer clic en «Rechazar».

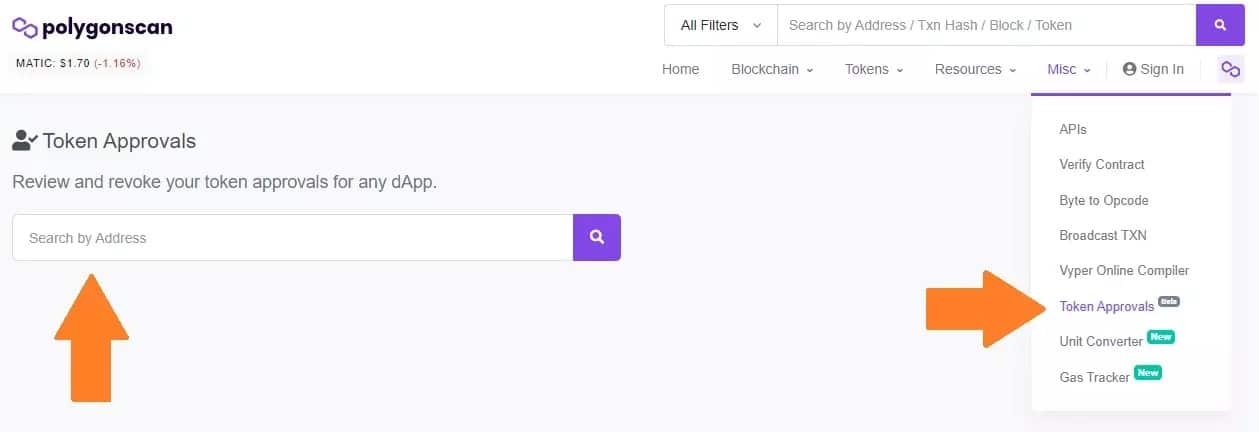

Una alternativa es ir directamente a la pestaña «Token Approvals» en el navegador de blockchain de la red en cuestión, en este caso PolygonScan:

Figura 7: El menú de aprobación de fichas en PolygonScan

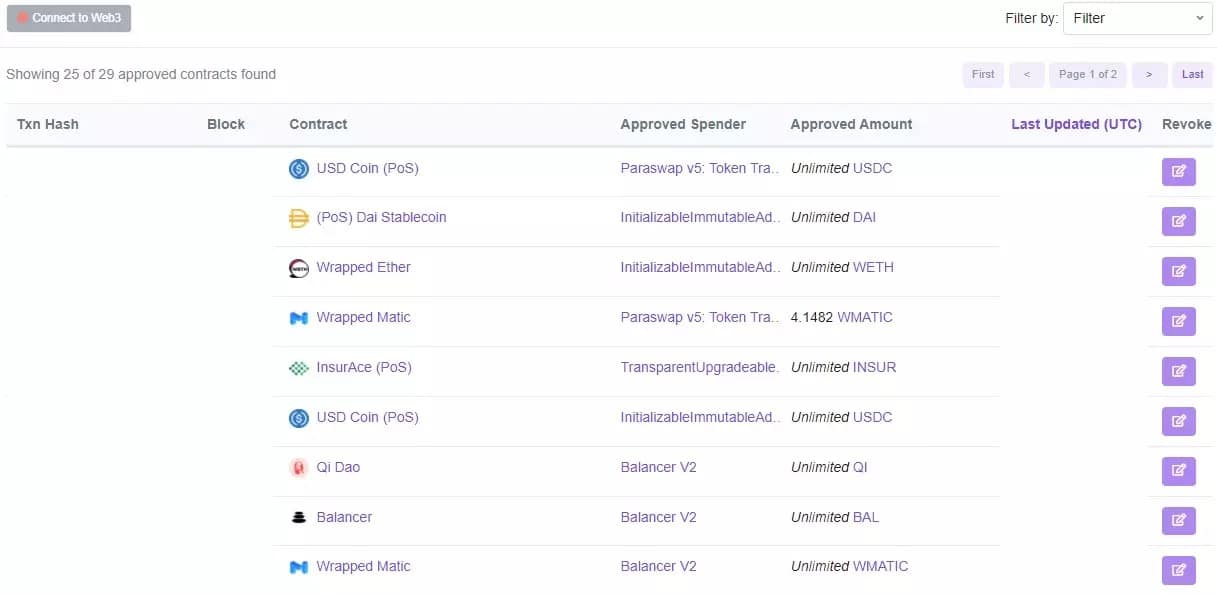

La lógica sigue siendo la misma en los diferentes navegadores de blockchain compatibles con EVM. Vaya a su dirección mediante la barra de búsqueda y conéctese mediante el botón «Conectar con Web3». Esto te mostrará todos los permisos que has concedido a

Figura 8: Vista de los diferentes permisos de una dirección en PolygonScan

La opción «Revocar» de la derecha permite eliminar una autorización. Tenga en cuenta, sin embargo, que tanto si utiliza este método como el de DeBank, cada revocación requiere una transacción. Si el coste no es significativo en la red Polygon, es muy diferente en Ethereum. A continuación, deberá definir si le interesa o no eliminar una autorización en función del capital expuesto.

La otra posibilidad es no conceder autorizaciones infinitas, sino autorizaciones limitadas a la cantidad de criptodivisas que quieras utilizar en tu operación:

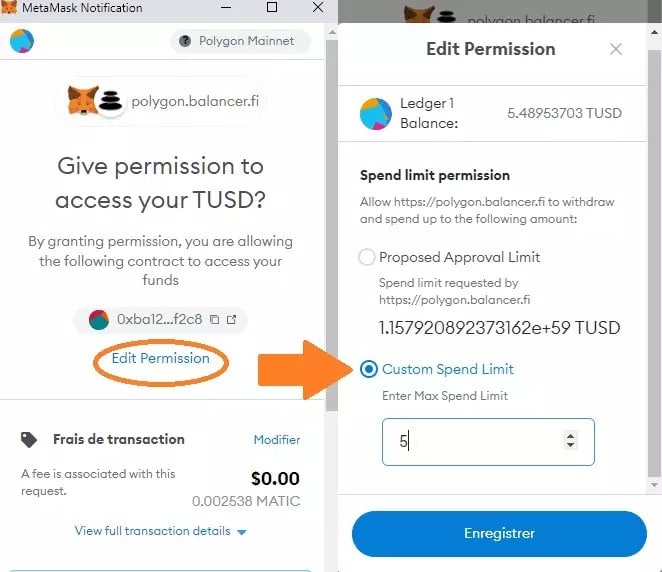

Figura 9: Personalización de una autorización mediante MetaMask

Al aprobar un contrato inteligente, por ejemplo, con MetaMask, haga clic en «Editar permiso» antes de validar la transacción. Verá que por defecto la opción «Límite de aprobación propuesto» está marcada y que representa una cantidad casi ilimitada de tokens. Al elegir «Límite de gasto personalizado» en su lugar, podrá introducir sólo los fondos necesarios para la transacción, manteniendo el resto de su capital a salvo.

Sin embargo, hay que tener en cuenta que estas operaciones de gestión de autorizaciones no están exentas de limitaciones. Porque si anula una autorización, tendrá que devolverla para volver a poner activos en el contrato, y lo mismo ocurre si da una autorización limitada.

Como se mencionó anteriormente, estos métodos pueden tener limitaciones en la red Ethereum si el tamaño de su capital es limitado. No hay respuestas correctas o incorrectas, es usted quien debe juzgar el equilibrio entre flexibilidad, coste y riesgo, y asumir las posibles consecuencias de cada opción.

Tener un monedero de hardware teóricamente te protege del riesgo de autorización de los contratos inteligentes. Pero lo que es cierto en un momento dado no lo será necesariamente de forma indefinida, por lo que sigue siendo necesario prestar atención.

Además, si un protocolo es hackeado, sus tokens LP pueden estar a salvo en su dirección, pero ya no valen nada, porque el subyacente se ha vaciado en el fondo de liquidez de la aplicación incumplida. Por eso también es necesario hacer una investigación previa para eliminar los protocolos dudosos.

Verificar un contrato inteligente con exploradores de blockchain

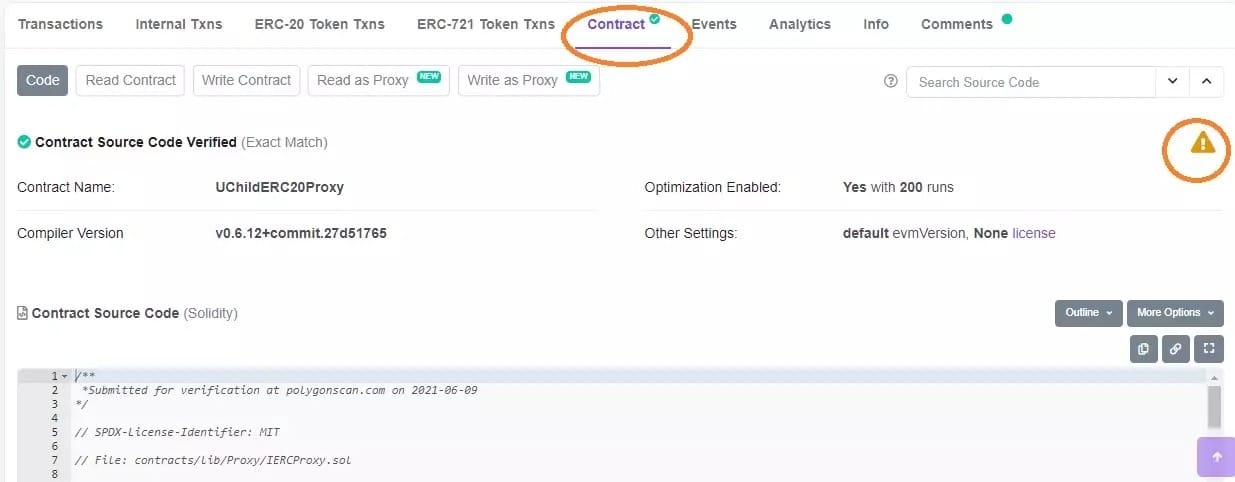

Si vuelves a la captura de pantalla que te permite ver los contratos inteligentes aprobados desde un explorador de blockchain, verás una columna «Contrato». Tomemos el caso del USDC, puedes asegurarte de que el contrato inteligente está verificado haciendo clic en él, debería haber esta pequeña marca verde en la pestaña correspondiente:

Figura 10: Contrato inteligente de Paraswap para el USDC en Polygon

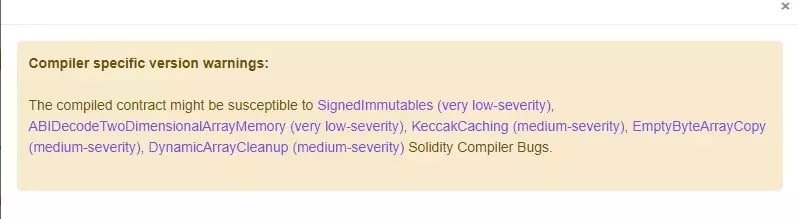

El pequeño logotipo de «Advertencia» también le permitirá ver qué errores se han encontrado, pero esta parte sólo tendrá sentido para los más técnicos entre ustedes. Aquí se enumeran los posibles fallos, su nivel de gravedad y un resumen de las posibles consecuencias que pueden provocar:

Figura 11: Lista de posibles vulnerabilidades en el contrato inteligente Paraswap USDC

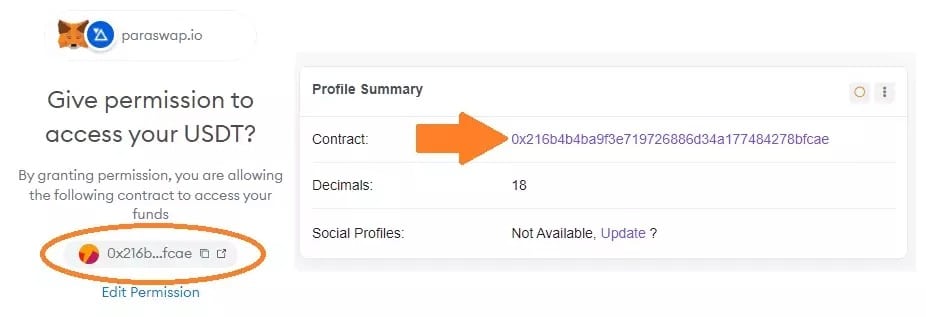

También podrá acceder a la página de un contrato inteligente directamente antes de firmar la autorización del mismo. Haga clic una vez en la dirección del contrato de MetaMask, y luego una segunda vez en el recuadro a la derecha de la página a la que será redirigido. Esto le llevará al mismo punto que el ejemplo de USDC para hacer las comprobaciones necesarias:

Figura 12: Comprobación de un contrato inteligente antes de la firma

Este es el tipo de pequeño hábito que puede protegerte de ciertos tipos de hacks como fue el caso del ataque de phishing de OpenSea.

Consultar las auditorías y el posible historial de hackeo

Lo primero que hay que comprobar antes de interactuar con un protocolo DeFi, por ejemplo, es si ya ha sido hackeado. Para ello, el sitio web rekt.news ofrece una clasificación no muy gratificante, informando también sobre el método utilizado para explotar el fallo a través de artículos detallados disponibles en francés. A continuación, averigüe si el fallo se ha solucionado.

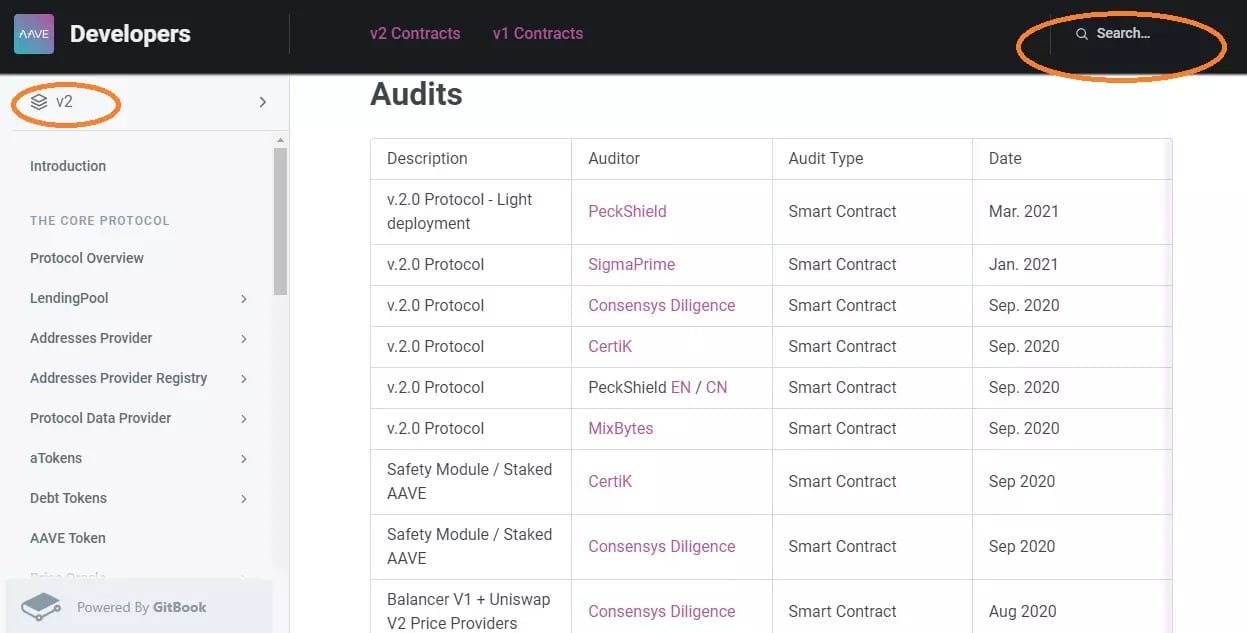

En segundo lugar, infórmate sobre las auditorías de los contratos inteligentes del protocolo.

Por lo general, los proyectos te remiten a su GitBook desde su página de inicio (la de su sitio web «escaparate», no la de su aplicación), busca allí una pestaña «Doc» o «Documentación». Tomando como ejemplo el protocolo Aave, si buscas «Auditoría» en la barra de búsqueda, tendrás acceso a todas las auditorías de contratos inteligentes de la plataforma.

Figura 13: Lista de auditorías de contratos inteligentes Aave V2

En este caso, si hace clic en la auditoría de PeckShield, por ejemplo, será dirigido a Github y verá que ha revelado dos artículos en la categoría «Informativa», es decir, que no representan ningún peligro en particular.

Los errores u otras irregularidades se clasifican generalmente de esta manera, en orden descendente de gravedad:

- Crítica;

- Alto;

- Medio;

- Low;

- Informativa.

Una auditoría puede ser complicada de leer para un novato. Pero si lee aunque sea un resumen de lo que se encontró, los peligros que puede implicar y las medidas correctivas que tomó el equipo, entonces habrá hecho más que el 99% de las personas.

Sin embargo, hay que tener en cuenta dos cosas: en primer lugar, no todas las empresas de auditoría de contratos inteligentes son iguales, para algunas basta con «extender el cheque» para obtener la certificación.

Sin dar nombres, puede ir a Twitter y escribir «» + el nombre de una empresa concreta especializada en el sector. Mira qué tipo de proyectos se jactan de ser auditados por éste. Cuando veas un montón de shitcoins en un periodo corto de tiempo, esto puede darte una indicación.

En segundo lugar, por muy seria que sea una empresa auditora, sólo puede basarse en la experiencia pasada. Nunca se puede estar seguro de que un hacker con talento encuentre un fallo en el que nadie haya pensado.

Dicho esto, un proyecto auditado por varias empresas para el mismo contrato inteligente seguirá siendo una garantía de seriedad, si estas entidades son a su vez auditadas.

Si no encuentra la información en el sitio web del proyecto, puede preguntar directamente a los fundadores. Si el equipo es serio, será honesto con usted sobre el progreso de las auditorías y no tendrá ningún interés en «ahogar a los peces» tratando de adormecerle con buenas palabras.

Conclusión sobre la seguridad de su cartera digital

A pesar de todos estos consejos, ten en cuenta que nadie está a salvo de un hackeo u otra estafa. Quien diga lo contrario se arruinará.

Más allá de los defectos técnicos, la credulidad humana suele ser el eslabón más débil de la ecuación. Dicho esto, aunque no existe el riesgo cero, siguiendo una serie de buenas prácticas como las que se exponen en esta guía, será posible limitar este riesgo en cierta medida y navegar con más serenidad por el complejo ecosistema que suponen las criptomonedas y el blockchain.