Digital wallets such as MetaMask, xDeFi or even Frame, are essential to interact with the world of cryptocurrencies, especially decentralized finance (DeFi). Te rozszerzenia przeglądarki są jednak również bardzo podatne na ataki hakerów. Oto 7 najlepszych praktyk, które – jeśli nie wyeliminują całkowicie tego ryzyka – najlepiej zabezpieczą Cię przed potencjalną kradzieżą Twojego majątku.

Podstawowe środki ostrożności w celu ochrony portfela kryptowalutowego

Podłączenie portfela cyfrowego do portfela fizycznego

Jeśli korzystasz z portfeli takich jak MetaMask, jesteś właścicielem swoich kluczy prywatnych, jest to tzw. portfel nie powierniczy. Ma to jedną zasadniczą zaletę i jedną zasadniczą wadę:

- Zaleta: ponosisz wyłączną odpowiedzialność za swoje kryptowaluty;

- Wady: użytkownik ponosi wyłączną odpowiedzialność za swoje kryptowaluty.

Ta dawka ironii ma skłonić do zastanowienia się nad tym wszystkim, co się z tym wiąże. Oczywiście, nie musisz przed nikim odpowiadać i to jest właśnie jedna z zalet naszego ekosystemu. Jeśli jednak popełnisz najmniejszy błąd, nie ma obsługi klienta, która mogłaby go naprawić.

Pierwszą i najważniejszą wskazówką jest używanie portfela sprzętowego równolegle z portfelem cyfrowym. Można je kupić w cenie od około 60 euro za najprostsze modele do kilkuset za najbardziej zaawansowane.

Gdy Twój kapitał kryptowalutowy zacznie rosnąć, nie zaniedbuj tej inwestycji. Jakiś czas temu dowiedzieliśmy się, że portfele działające jako rozszerzenia do przeglądarek nie są całkowicie bezpieczne.

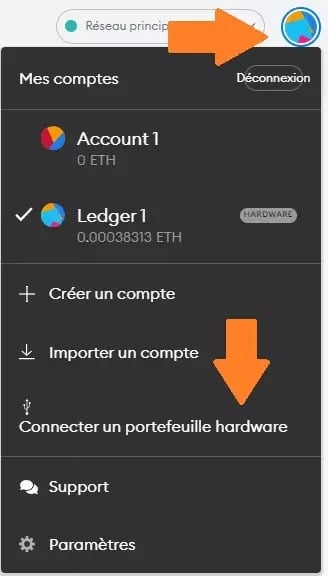

Większość portfeli cyfrowych oferuje funkcję „Połącz portfel sprzętowy”. Dzięki temu można ich używać z kluczami Ledger lub Trezor, na przykład z kluczami

Rysunek 1: Podłączenie portfela sprzętowego do MetaMask

Siła tych narzędzi polega na tym, że nawet jeśli ktoś zdalnie przejmie kontrolę nad Twoim komputerem, nie będzie w stanie przeprowadzić transakcji. W rzeczywistości konieczne będzie przeprowadzenie fizycznej walidacji tej transakcji bezpośrednio z podłączonego portfela sprzętowego.

Oczywiście nie wolno zapisywać klucza prywatnego, frazy ani pliku odzyskiwania na komputerze pod żadnym adresem. Takie postępowanie miałoby tyle sensu, co umieszczenie karty kredytowej na zdjęciu profilowym na Facebooku.

Pobieranie linku do platformy z CoinGecko lub CoinMarketCap

Przy pierwszej wizycie w danym protokole należy wybrać dostęp do niego przez CoinGecko lub CoinMarketCap. Dzięki temu z pewnością uzyskasz właściwy adres, a nie fałszywy link znaleziony w wyszukiwarce. Chyba że CoinGecko lub CoinMarketCap same zostały zhakowane, ale to już inna sprawa…

Następnie można zapisać to łącze w ulubionych do wykorzystania w przyszłości i/lub użyć automatycznego wpisu w pasku wyszukiwania, aby dotrzeć do właściwego adresu.

Odmianą tej metody jest korzystanie z oficjalnego Twittera danego protokołu. Upewnij się, że konto ma logo „zweryfikowane”, aby nie dać się złapać w pułapkę fałszywego profilu.

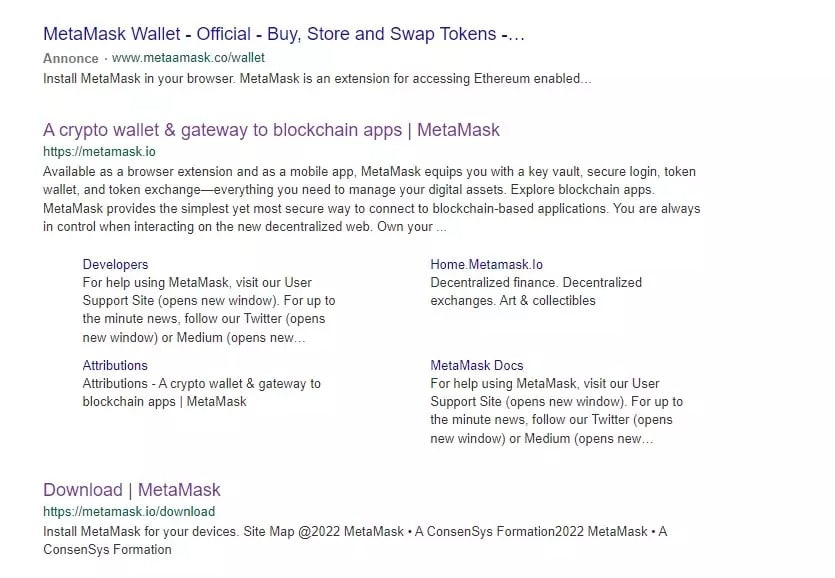

To ostatnie zalecenie dotyczy również portfeli przeglądarkowych, jak pokazano na poniższej ilustracji. Rzeczywiście, pierwszym wynikiem naszego wyszukiwania „MetaMask Wallet” jest reklama przekierowująca do fałszywej strony MetaMask, na co wskazuje adres URL z dodatkowym „A” i nieprawidłowa domena (.co zamiast .io). Jeśli wpiszesz w nim swoją frazę odzyskiwania, możesz być pewien, że pożegnasz się ze swoimi kryptowalutami.

Ilustracja 2: Oszukańcza reklama w pierwszym wyniku wyszukiwania MetaMask

Prawdziwy adres MetaMask to metamask.io, a nie metamaask, .com czy inne warianty. To samo dotyczy xDeFi, Frame’a, Keplra czy Phantoma, by wymienić tylko kilka z nich, które często pojawiają się w takich spoofach.

Wyszukiwanie prób phishingu

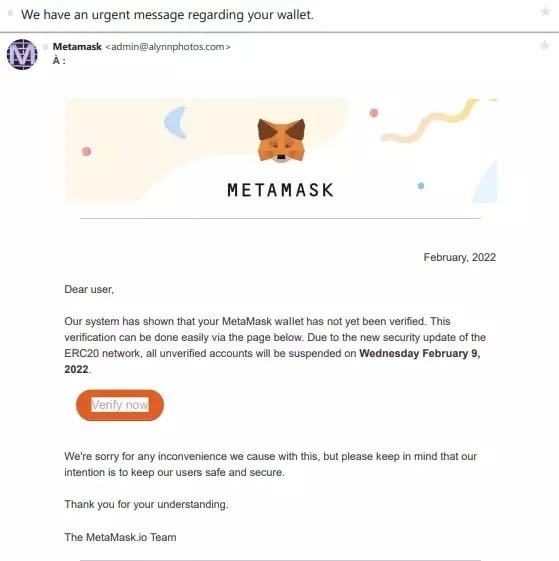

Mechanizm działania jest prosty: grają na twoich emocjach, aby zastawić na ciebie pułapkę. W tym przypadku często wykorzystuje się strach, tak jak w przypadku tej fałszywej wiadomości e-mail udającej oficjalną wiadomość od firmy MetaMask

Rysunek 3: Próba phishingu z pseudoemaila od MetaMask

Zgodnie z tym, co jest napisane, należy przeprowadzić działania zabezpieczające. Jeśli jednak skopiujesz i wkleisz adres znajdujący się na przycisku, zobaczysz, że nie wskazuje on na oficjalną stronę MetaMask. Ponownie celem jest kradzież kluczy prywatnych.

Załóżmy, że jeśli rzeczywiście dojdzie do naruszenia bezpieczeństwa, zespoły projektowe nie będą wysyłać do Ciebie e-maili, lecz będą się komunikować bezpośrednio w swoich oficjalnych serwisach społecznościowych, takich jak Twitter.

Poza tym zastanów się, w jaki sposób, poza KYC, zdecentralizowane aplikacje mogłyby mieć w swojej bazie danych Twój adres e-mail, skoro nie jest on potrzebny do korzystania z ich usług?

Mówiąc bardziej ogólnie, ale w tym samym duchu, należy zachować szczególną czujność w sieciach społecznościowych, takich jak Discord, a jeszcze bardziej w Telegramie. Fałszywe kanały projektowe są liczne i bardzo łatwo jest dać się oszukać, będąc przekierowanym na oszukańczy

Nie dotykaj żetonów znikąd

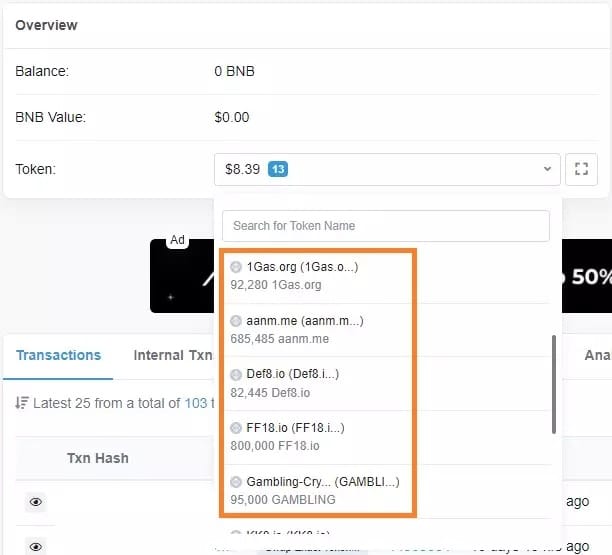

Gdy patrzymy na nasze adresy w przeglądarkach blockchain, wszyscy mamy w portfelach tokeny, o których nie wiemy, skąd pochodzą.

Rysunek 4: Przykład tokenów oszustwa na BSC

Instrukcja jest prosta: nie dotykaj go. Te tokeny mogą, ale nie muszą mieć tak zwanej wartości, ale często mają ten sam cel: uszczuplenie Twojego konta.

W tego typu oszustwach osoby o złych intencjach losowo wysyłają token na wiele adresów w nadziei, że ktoś spróbuje go sprzedać.

Następnie przyszła ofiara będzie starała się zamienić dany token na bardziej konwencjonalne aktywa, takie jak na przykład ETH. Będzie się to odbywało albo z poziomu zdecentralizowanej giełdy, albo z „miejsca realizacji projektu”. W obu przypadkach nieświadomie zezwoli inteligentnemu kontraktowi na opróżnienie swojego konta.

W celu wprowadzenia w błąd dany token może nawet mieć nazwę podobną do bardziej znanej kryptowaluty. Pamiętaj, że jeśli nie jesteś w jakiś sposób odpowiedzialny za to, że token dotarł pod Twój adres, to prawdopodobnie jest to oszustwo.

Dodatkowo, unikaj obsługi kryptowalut, gdy nie jesteś w optymalnym stanie emocjonalnym. Nawet najbardziej doświadczeni z nas mogą wpaść w proste pułapki z powodu zmęczenia, stresu lub nieuwagi. Teraz przyjrzyjmy się kilku bardziej zaawansowanym środkom ostrożności, które pomogą uniknąć jak największej liczby zagrożeń.

Dodatkowe środki ostrożności

Zarządzaj uprawnieniami do swojego portfela

Kiedy wchodzisz w interakcję z inteligentnym kontraktem, musisz upoważnić go do wydawania Twoich tokenów. Aby to zobrazować, wyobraźmy sobie, że chcemy zwiększyć płynność puli ETH-USDT na wybranej przez nas giełdzie zdecentralizowanej. Należy nadać 3 uprawnienia:

- Jeden za Twoje ETH;

- Jeden za Twoje USDT;

- Jeden dla wynikowego żetonu LP, aby uzyskać plon.

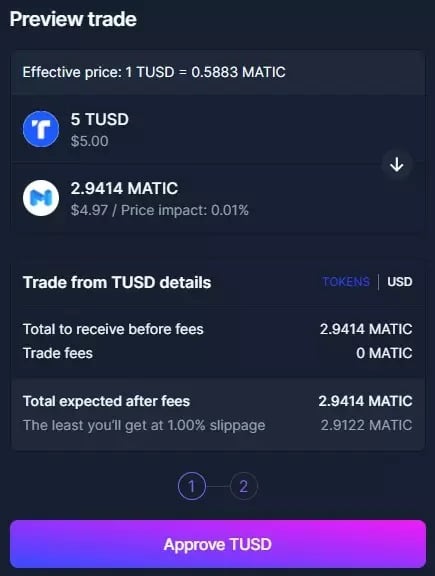

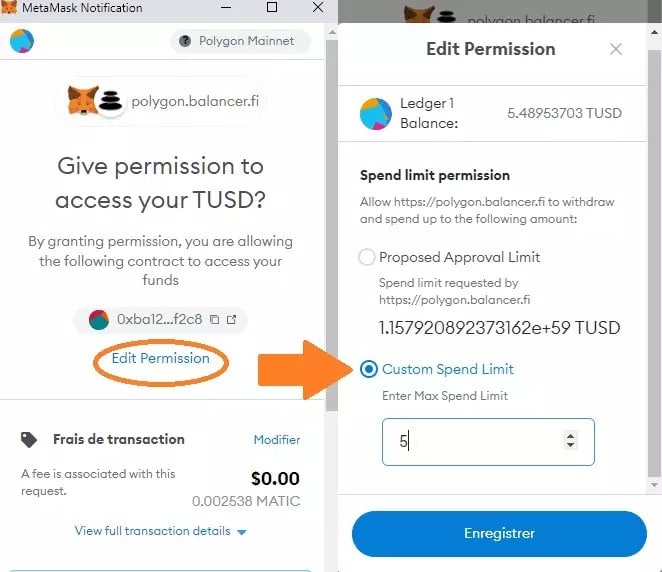

Te zatwierdzenia są często symbolizowane przez przycisk „Odblokuj” lub „Zatwierdź”, jak w poniższym przykładzie, gdzie TUSD musi zostać odblokowany przed wymianą na MATIC:

Rysunek 5: Odblokowanie TUSD na Balancerze

W tym przykładzie, klikając przycisk „Zatwierdź TUSD”, 99% osób zapisuje się na nieograniczone uprawnienia.

Niebezpieczeństwo takiej praktyki pojawia się, gdy protokół zostanie zhakowany lub wystąpią w nim jakieś problemy. Weźmy pod uwagę, że jeśli dasz Balancerowi nieograniczone pozwolenie na wydawanie Twoich TUSD, problem z danym inteligentnym kontraktem spowoduje, że WSZYSTKIE TUSD w Twoim portfelu będą zagrożone w sieci, w której się znajdują.

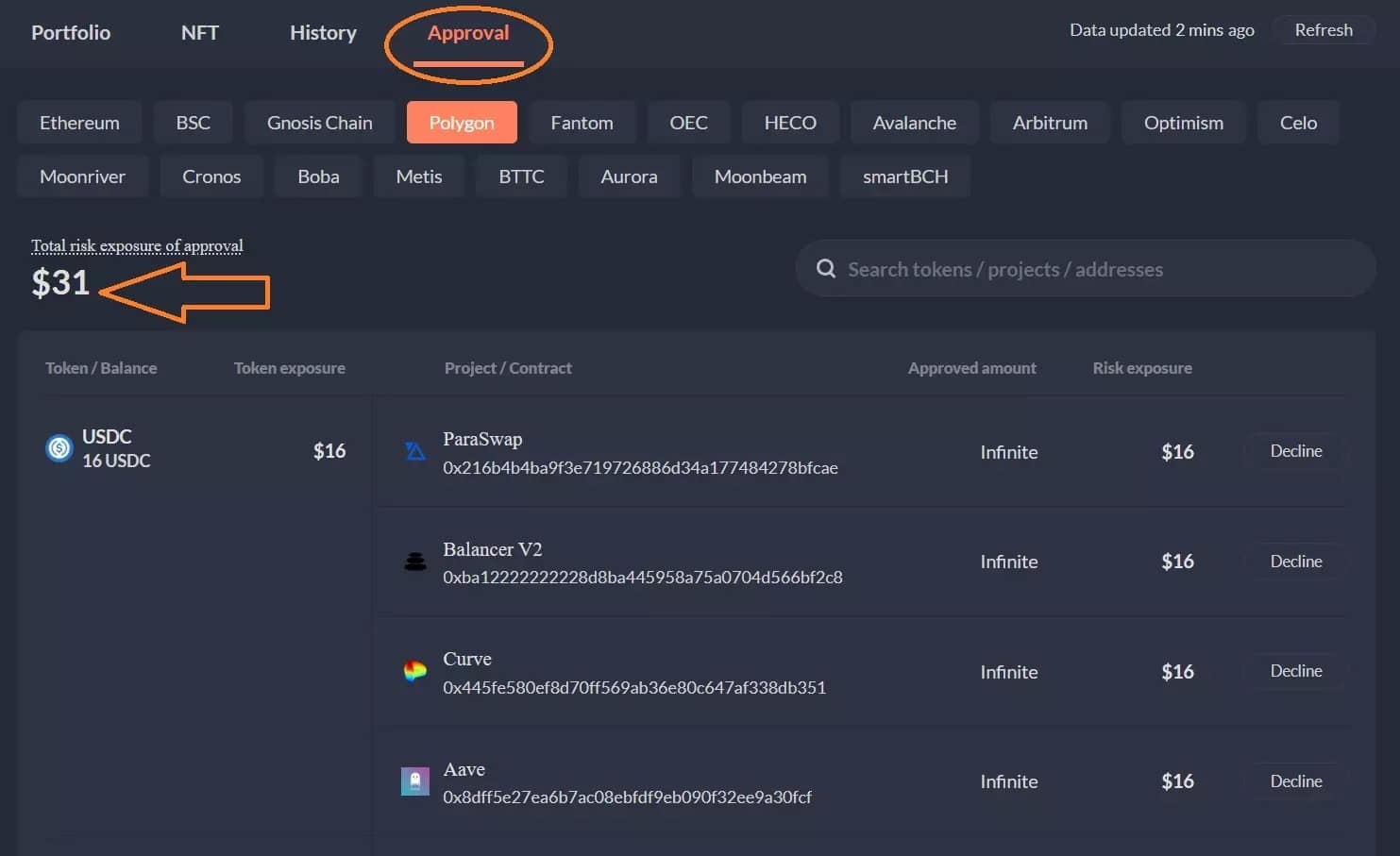

Poniższy zrzut ekranu pokazuje listę wszystkich uprawnień nadanych przez aktywa na adresie oraz ilość tokena wystawionego w sieci Polygon.

Rysunek 6: Uprawnienia nadane inteligentnym kontraktom w sieci Polygon

W przykładzie 31 USD stanowi całkowitą wartość portfela narażonego na zezwolenia. Widać też, że 16 USDC pod tym adresem ma aktywną autoryzację na 4 różnych protokołach.

Uprawnienia, o których mowa, są nieskończone, co oznacza, że potencjalne konsekwencje pozostają takie same, niezależnie od tego, ile środków znajduje się na koncie: wszystkie USDC znajdujące się na adresie w sieci Polygon są narażone na ryzyko w przypadku niepowodzenia jednego z 4 inteligentnych kontraktów. Jeśli więc wyślesz 1000 USDC na ten adres, będzie to 1016 USDC, które mogą zostać skradzione, jeśli inteligentny kontrakt autoryzowany na Curve zostanie zhakowany.

Możesz znaleźć różne szczegółowe autoryzacje dla różnych sieci kompatybilnych z Ethereum Virtual Machine (EVM), podłączając swój portfel do strony DeBank i przechodząc do zakładki „Approval”. Aby usunąć zatwierdzenie, należy kliknąć przycisk „Odrzuć”.

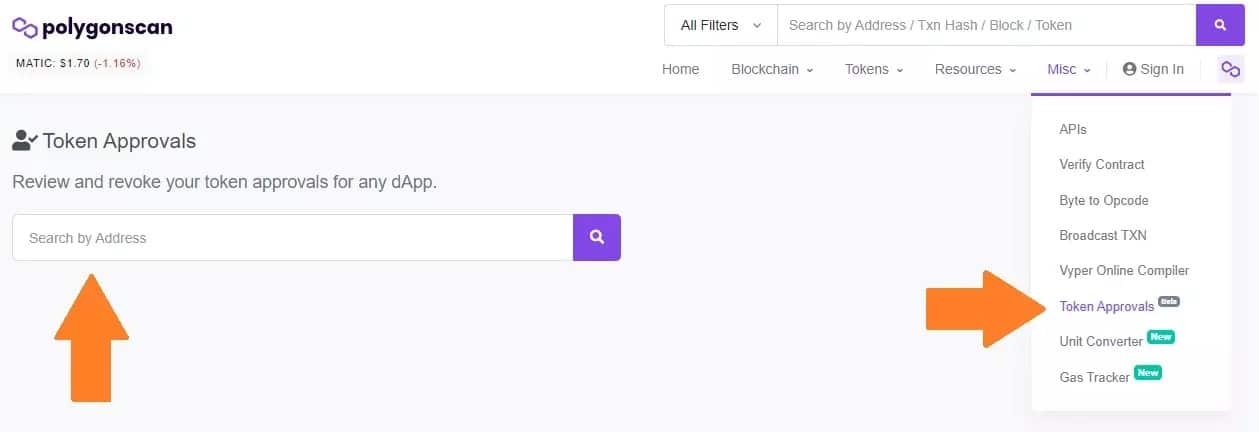

Alternatywą jest przejście bezpośrednio do zakładki „Token Approvals” w przeglądarce blockchain danej sieci, w tym przypadku PolygonScan:

Rysunek 7: Menu zatwierdzania tokenów w programie PolygonScan

Logika pozostaje taka sama w różnych przeglądarkach blockchain zgodnych z EVM. Przejdź do swojego adresu za pomocą paska wyszukiwania, a następnie połącz się za pomocą przycisku „Connect to Web3”. W ten sposób zostaną wyświetlone wszystkie uprawnienia nadane przez użytkownika

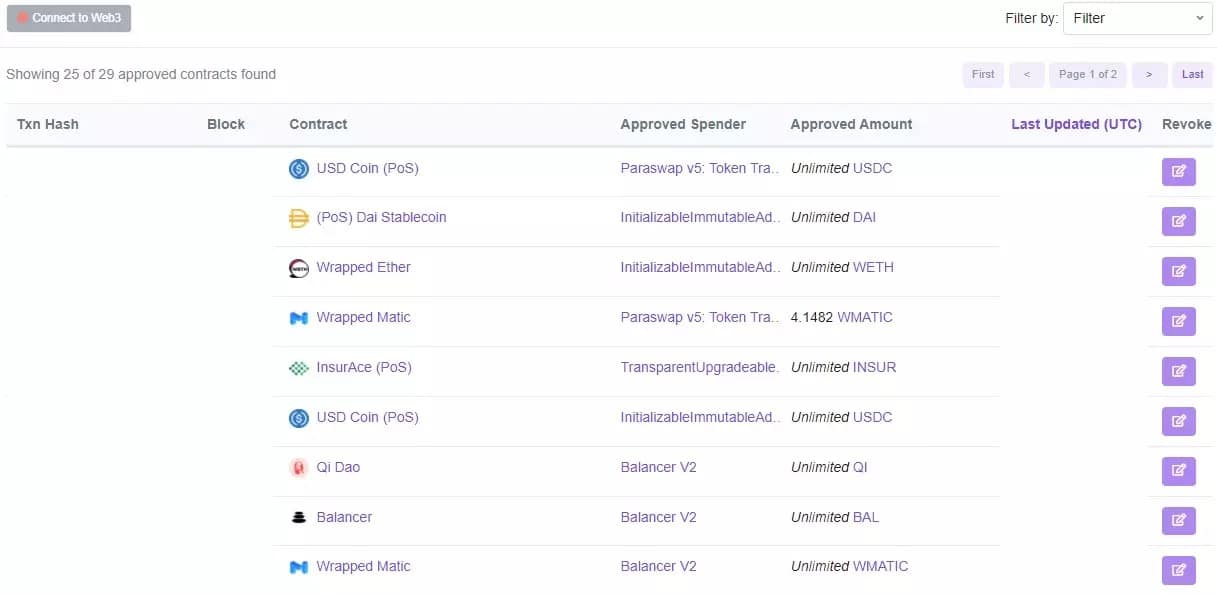

Rysunek 8: Widok różnych uprawnień adresu w programie PolygonScan

Opcja „Cofnij” po prawej stronie umożliwia usunięcie autoryzacji. Pamiętaj jednak, że niezależnie od tego, czy korzystasz z tej metody, czy z metody DeBank, każde cofnięcie wymaga przeprowadzenia transakcji. Jeśli w sieci Polygon koszt ten nie jest znaczący, to w Ethereum jest zupełnie inaczej. Do Ciebie należy wówczas określenie, czy w Twoim interesie finansowym leży usunięcie zezwolenia zgodnie z wyeksponowanym kapitałem.

Inna możliwość to nie przyznawanie nieskończonych uprawnień, ale uprawnień ograniczonych do kwoty kryptowaluty, którą chcesz wykorzystać w swojej operacji:

Rysunek 9: Dostosowywanie autoryzacji za pomocą MetaMask

Podczas zatwierdzania inteligentnego kontraktu, na przykład za pomocą MetaMask, przed zatwierdzeniem transakcji należy kliknąć przycisk „Edytuj uprawnienia”. Zobaczysz, że domyślnie zaznaczona jest opcja „Proponowany limit zatwierdzenia”, która oznacza prawie nieograniczoną liczbę tokenów. Wybierając zamiast tego opcję „Niestandardowy limit wydatków”, możesz wprowadzić tylko środki potrzebne do przeprowadzenia transakcji, zachowując resztę kapitału w bezpiecznym miejscu.

Należy jednak pamiętać, że te operacje zarządzania uprawnieniami nie są pozbawione ograniczeń. Jeśli bowiem unieważnisz upoważnienie, będziesz musiał je zwrócić, aby ponownie włączyć aktywa do umowy, i to samo dotyczy upoważnienia o ograniczonym zakresie.

Jak wspomniano wcześniej, metody te mogą mieć ograniczenia w sieci Ethereum, jeśli wielkość Twojego kapitału jest ograniczona. Nie ma dobrych ani złych odpowiedzi, to do Ciebie należy ocena kompromisu między elastycznością, kosztami i ryzykiem oraz poniesienie możliwych konsekwencji każdej z opcji.

Posiadanie portfela sprzętowego teoretycznie chroni użytkownika przed ryzykiem autoryzacji inteligentnych kontraktów. Jednak to, co jest prawdą w danym momencie, niekoniecznie będzie nią w nieskończoność, dlatego wciąż trzeba zwracać na to uwagę.

Ponadto, jeśli protokół zostanie zhakowany, Twoje tokeny LP mogą być bezpieczne na Twoim adresie, ale nie będą już nic warte, ponieważ instrument bazowy został opróżniony do puli płynności aplikacji, która nie wywiązała się z umowy. Dlatego też konieczne jest przeprowadzenie badań w celu wyeliminowania wątpliwych protokołów.

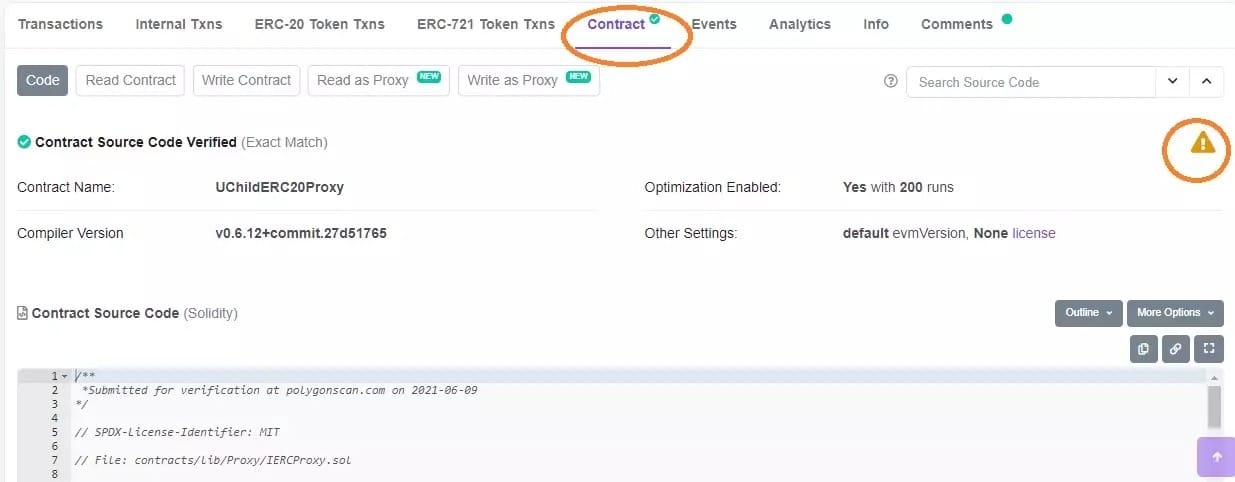

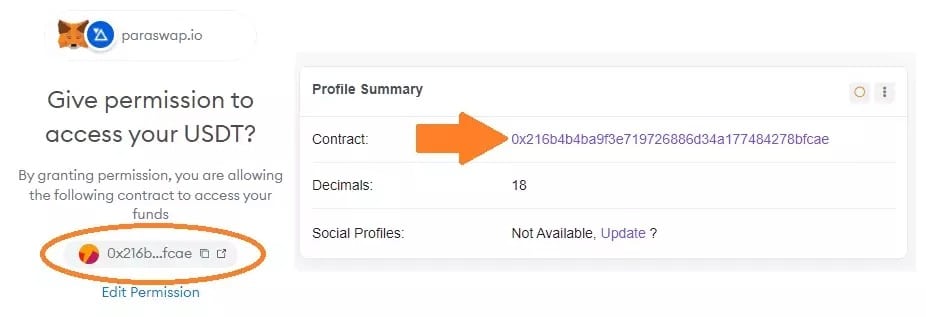

Weryfikacja inteligentnego kontraktu z badaczami blockchain

Jeśli wrócisz do zrzutu ekranu, który pozwala zobaczyć zatwierdzone inteligentne kontrakty z poziomu eksploratora blockchain, zobaczysz kolumnę „Kontrakt”. Upewnij się, że smart kontrakt został zweryfikowany, klikając na niego. W odpowiedniej zakładce powinien pojawić się zielony znak:

Rysunek 10: Inteligentny kontrakt Paraswap dla USDC na Polygonie

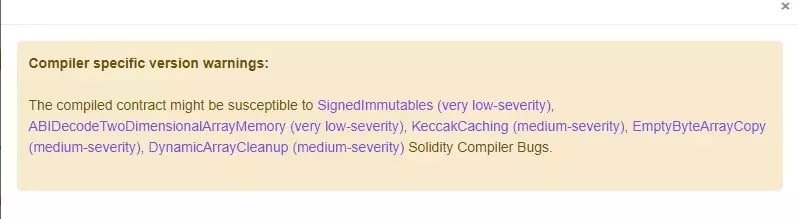

Małe logo „Ostrzeżenie” pozwoli Ci również zobaczyć, jakie błędy zostały znalezione, ale ta część będzie miała sens tylko dla bardziej technicznych użytkowników. Zawiera on listę możliwych błędów, ich poziom ważności oraz podsumowanie możliwych konsekwencji, jakie mogą być spowodowane:

Rysunek 11: Lista potencjalnych luk w zabezpieczeniach inteligentnego kontraktu Paraswap USDC

Będzie można również uzyskać dostęp do strony inteligentnego kontraktu bezpośrednio przed podpisaniem jego autoryzacji. Kliknij raz na adres umowy z MetaMask, a następnie drugi raz w polu po prawej stronie strony, na którą zostaniesz przekierowany. Spowoduje to przejście do tego samego punktu, co w przykładzie USDC, gdzie należy wykonać niezbędne kontrole:

Rysunek 12: Sprawdzanie inteligentnego kontraktu przed podpisaniem

Jest to typowy rodzaj drobnego nawyku, który może uchronić Cię przed niektórymi rodzajami ataków hakerskich, jak to miało miejsce w przypadku ataku phishingowego OpenSea.

Konsultuj audyty i potencjalną historię hakowania

Pierwszą rzeczą, którą należy sprawdzić przed wejściem w interakcję z protokołem DeFi, jest na przykład to, czy nie został on już zhakowany. W tym celu strona rekt.news przedstawia niezbyt satysfakcjonującą klasyfikację, informując również o metodzie wykorzystania luki za pomocą szczegółowych artykułów dostępnych w języku francuskim. Następnie sprawdź, czy usterka została naprawiona.

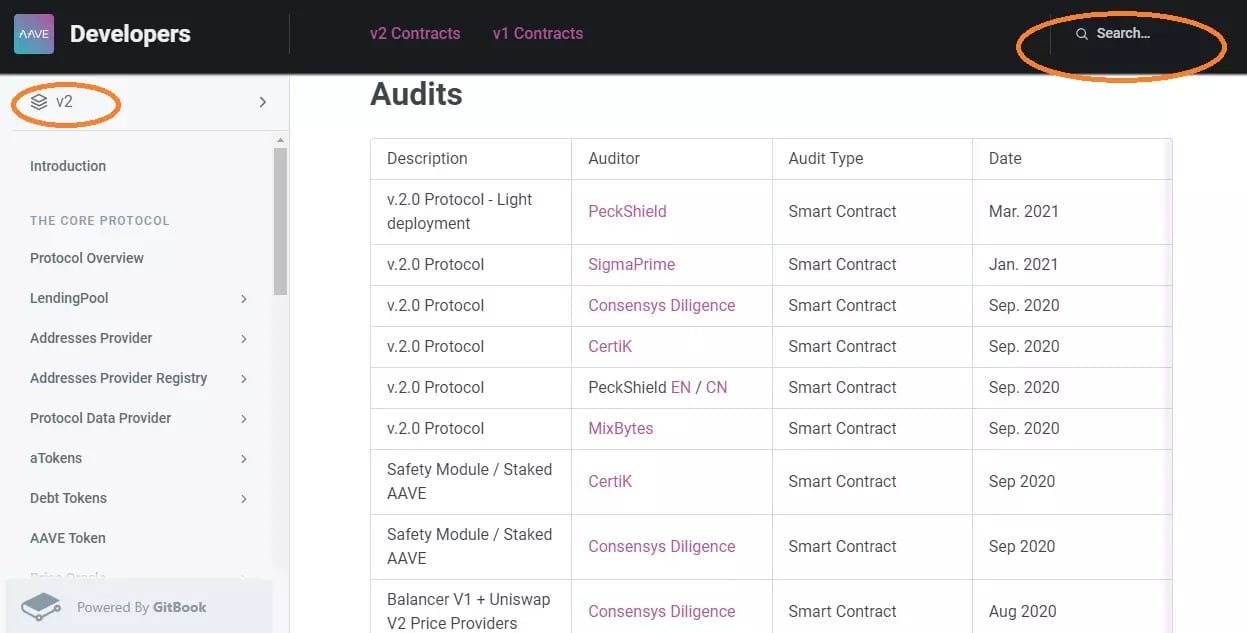

Po drugie, dowiedz się o audytach inteligentnych kontraktów w ramach protokołu.

Zazwyczaj projekty odsyłają do swojego GitBooka ze strony głównej (strony „pokazowej”, a nie aplikacji), szukaj tam zakładki „Doc” lub „Documentation”. Na przykładzie protokołu Aave, jeśli wyszukasz w pasku wyszukiwania hasło „Audyt”, uzyskasz dostęp do wszystkich audytów inteligentnych kontraktów na tej platformie.

Rysunek 13: Lista audytów inteligentnych kontraktów Aave V2

W tym przypadku, jeśli klikniesz na przykład na audyt PeckShield, zostaniesz przekierowany do serwisu Github i zobaczysz, że ujawnił on dwie pozycje w kategorii „Informacyjne”, tzn. nie stanowią one żadnego szczególnego zagrożenia.

Błędy lub inne nieprawidłowości są zazwyczaj klasyfikowane w ten sposób, w porządku malejącym według stopnia ciężkości:

- Krytyka;

- Wysokie;

- Średni;

- Low;

- Informacyjne.

Audyt może być skomplikowany do odczytania dla nowicjusza. Jeśli jednak przeczytasz choćby streszczenie informacji o tym, co znaleziono, o zagrożeniach, jakie mogą się z tym wiązać, oraz o działaniach naprawczych podjętych przez zespół, to zrobisz więcej niż 99% ludzi.

Należy jednak pamiętać o dwóch rzeczach: po pierwsze, nie wszystkie firmy audytujące inteligentne kontrakty są sobie równe, dla niektórych wystarczy „wypisać czek”, aby uzyskać certyfikat.

Celem tego przewodnika nie jest odgrywanie roli informatora, ale nie wymieniając nazwisk, można wejść na Twittera i wpisać „” + nazwę konkretnej firmy specjalizującej się w danej dziedzinie. Zobacz, jakie projekty chwalą się, że zostały skontrolowane przez tę instytucję. Jeśli w krótkim czasie pojawi się wiele shitcoinów, może to stanowić wskazówkę.

Po drugie, niezależnie od tego, jak poważna jest firma audytorska, może ona polegać jedynie na dotychczasowych doświadczeniach. Nigdy nie można mieć pewności, że utalentowany haker znajdzie dziurę, na którą nikt inny nie wpadł.

Niemniej jednak, projekt skontrolowany przez kilka firm w zakresie tego samego inteligentnego kontraktu nadal będzie gwarancją jego powagi, o ile podmioty te same zostaną skontrolowane.

Jeśli nie możesz znaleźć informacji na stronie internetowej projektu, możesz zwrócić się bezpośrednio do jego założycieli. Jeśli zespół jest poważny, będzie z Tobą szczery w kwestii postępów audytu i nie będzie chciał „zagłuszyć ryby”, próbując uśpić Cię pięknymi słowami

Wnioski dotyczące bezpieczeństwa Twojego cyfrowego portfolio

Mimo tych wszystkich rad, pamiętaj, że nikt nie jest bezpieczny przed włamaniem lub innym oszustwem. Każdy, kto twierdzi inaczej, zostanie zrujnowany.

Poza wadami technicznymi, najsłabszym ogniwem równania jest często ludzka naiwność. Mimo to, choć nie ma czegoś takiego jak zerowe ryzyko, przestrzeganie szeregu najlepszych praktyk, takich jak te przedstawione w tym przewodniku, pozwoli do pewnego stopnia ograniczyć to ryzyko i spokojniej poruszać się po złożonym ekosystemie, jakim są kryptowaluty i blockchain.